C#運用 Salt + Hash 來為密碼加密。本站提示廣大學習愛好者:(C#運用 Salt + Hash 來為密碼加密)文章只能為提供參考,不一定能成為您想要的結果。以下是C#運用 Salt + Hash 來為密碼加密正文

(一) 為什麼要用哈希函數來加密密碼

假如你需求保管密碼(比方網站用戶的密碼),你要思索如何維護這些密碼數據,象上面那樣直接將密碼寫入數據庫中是極不平安的,由於任何可以翻開數據庫的人,都將可以直接看到這些密碼。

處理的方法是將密碼加密後再存儲進數據庫,比擬常用的加密辦法是運用哈希函數(Hash Function)。哈希函數的詳細定義,大家可以在網上或許相關書籍中查閱到,復雜地說,它的特性如下:

(1)原始密碼經哈希函數計算後失掉一個哈希值

(2)改動原始密碼,哈希函數計算出的哈希值也會相應改動

(3) 異樣的密碼,哈希值也是相反的

(4) 哈希函數是單向、不可逆的。也就是說從哈希值,你無法推算出原始的密碼是多少

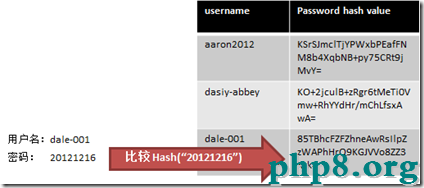

有了哈希函數,我們就可以將密碼的哈希值存儲進數據庫。用戶登錄網站的時分,我們可以檢驗用戶輸出密碼的哈希值能否與數據庫中的哈希值相反。

由於哈希函數是不可逆的,即便有人翻開了數據庫,也無法看到用戶的密碼是多少。

那麼存儲經過哈希函數加密後的密碼能否就是平安的了呢?我們先來看一下幾種罕見的破解密碼的辦法。

(二) 幾種罕見的破解密碼的辦法

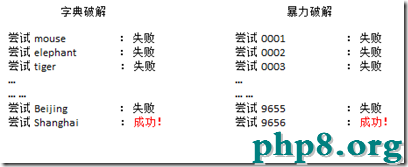

最復雜、罕見的破解方式當屬字典破解(Dictionary Attack)和暴力破解(Brute Force Attack)方式。這兩種辦法說白了就是猜密碼。

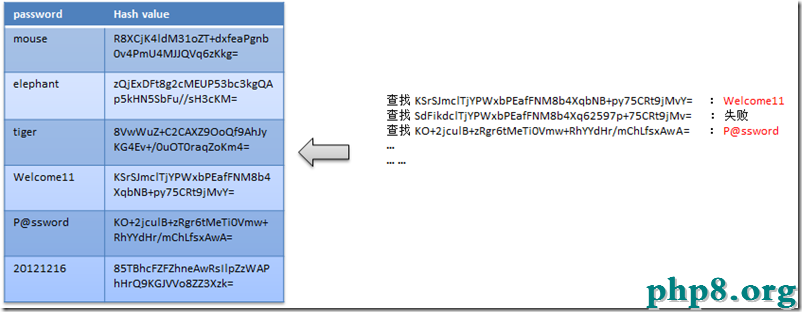

字典破解和暴力破解都是效率比擬低的破解方式。假如你知道了數據庫中密碼的哈希值,你就可以采用一種更高效的破解方式,查表法(Lookup Tables)。還有一些辦法,比方逆向查表法(Reverse Lookup Tables)、彩虹表(Rainbow Tables)等,都和查表法迥然不同。如今我們來看一下查表法的原理。

查表法不像字典破解和暴力破解那樣猜密碼,它首先將一些比擬常用的密碼的哈希值算好,然後樹立一張表,當然密碼越多,這張表就越大。當你知道某個密碼的哈希值時,你只需求在你樹立好的表中查找該哈希值,假如找到了,你就知道對應的密碼了。

(三) 為密碼加鹽(Salt)

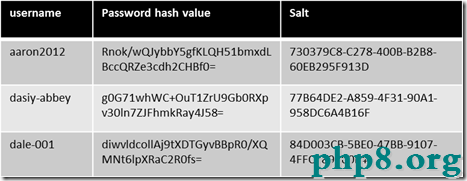

從下面的查表法可以看出,即使是將原始密碼加密後的哈希值存儲在數據庫中仍然是不夠平安的。那麼有什麼好的方法來處理這個問題呢?答案是加鹽。

鹽(Salt)是什麼?就是一個隨機生成的字符串。我們將鹽與原始密碼銜接(concat)在一同(放在後面或前面都可以),然後將concat後的字符串加密。采用這種方式加密密碼,查表法就不靈了(由於鹽是隨機生成的)。

(四) 在.NET中的完成

在.NET中,生成鹽可以運用RNGCryptoServiceProvider類,當然也可以運用GUID。哈希函數的算法我們可以運用SHA(Secure Hash Algorithm)家族算法,當然哈希函數的算法有很多,比方你也可以采用MD5。這裡特地提一下,美國政府以前普遍采用SHA-1算法,在2005年被我國山東大學的王小雲教授發現了平安破綻,所以如今比擬常用SHA-1加長的變種,比方SHA-256。在.NET中,可以運用SHA256Managed類。

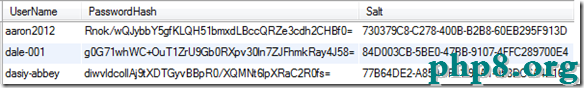

上面來看一段代碼演示如何在.NET中完成給密碼加鹽加密。加密後的密碼保管在MySQL數據庫中。

上面的代碼演示如何注冊一個新帳戶。鹽的生成可以運用新Guid,也可以運用RNGCryptoServiceProvider 類。將byte[]轉換為string,可以運用Base64String,也可以運用上面的ToHexString辦法。

protected void ButtonRegister_Click(object sender, EventArgs e)

{

string username = TextBoxUserName.Text;

string password = TextBoxPassword.Text;

// random salt

string salt = Guid.NewGuid().ToString();

// random salt

// you can also use RNGCryptoServiceProvider class

//System.Security.Cryptography.RNGCryptoServiceProvider rng = new System.Security.Cryptography.RNGCryptoServiceProvider();

//byte[] saltBytes = new byte[36];

//rng.GetBytes(saltBytes);

//string salt = Convert.ToBase64String(saltBytes);

//string salt = ToHexString(saltBytes);

byte[] passwordAndSaltBytes = System.Text.Encoding.UTF8.GetBytes(password + salt);

byte[] hashBytes = new System.Security.Cryptography.SHA256Managed().ComputeHash(passwordAndSaltBytes);

string hashString = Convert.ToBase64String(hashBytes);

// you can also use ToHexString to convert byte[] to string

//string hashString = ToHexString(hashBytes);

var db = new TestEntities();

usercredential newRecord = usercredential.Createusercredential(username, hashString, salt);

db.usercredentials.AddObject(newRecord);

db.SaveChanges();

}

string ToHexString(byte[] bytes)

{

var hex = new StringBuilder();

foreach (byte b in bytes)

{

hex.AppendFormat("{0:x2}", b);

}

return hex.ToString();

}

上面的代碼演示了如何檢驗登錄用戶的密碼能否正確。首先檢驗用戶名能否存在,假如存在,取得該用戶的鹽,然後用該鹽和用戶輸出的密碼來計算哈希值,並和數據庫中的哈希值停止比擬。

protected void ButtonSignIn_Click(object sender, EventArgs e)

{

string username = TextBoxUserName.Text;

string password = TextBoxPassword.Text;

var db = new TestEntities();

usercredential record = db.usercredentials.Where(x => string.Compare(x.UserName, username, true) == 0).FirstOrDefault();

if (record == default(usercredential))

{

throw new ApplicationException("invalid user name and password");

}

string salt = record.Salt;

byte[] passwordAndSaltBytes = System.Text.Encoding.UTF8.GetBytes(password + salt);

byte[] hashBytes = new System.Security.Cryptography.SHA256Managed().ComputeHash(passwordAndSaltBytes);

string hashString = Convert.ToBase64String(hashBytes);

if (hashString == record.PasswordHash)

{

// user login successfully

}

else

{

throw new ApplicationException("invalid user name and password");

}

}

總結:單單運用哈希函數來為密碼加密是不夠的,需求為密碼加鹽來進步平安性,鹽的長度不能過短,並且鹽的發生應該是隨機的。

以上就是本文的全部內容,希望本文的內容對大家的學習或許任務能帶來一定的協助,同時也希望多多支持!