摘要:

在本文中,我用詳細的語言和大量的圖片及完整的程序源碼向你展示了在 JAVA中如何實現通過消息摘要、消息驗證碼達到安全通信、以及用Java的工具生成數字證書,和用程序給數字證書簽名、以及用簽名後的數學證書簽名applet突破applet的訪問權限的過程,給出了全部例子的詳細代碼。

通過本文中你可以學到以下知識:

● 程序間如何安全通信

● 什麼是 及 如何生成消息摘要

● 什麼是 及 如何生成消息驗證碼

● 如何使用 Java工具生成和維護數字證書庫

● 如何用程序給數字證書驗證簽名

● 如何利用數字證書給 applet簽名突破applet的訪問權限

關鍵字:

消息摘要、消息驗證碼、指紋、加密、安全、 Java、數字簽名、applet、數字證書

一、基礎知識

計算機安全通信過程中,常使用消息摘要和消息驗證碼來保證傳輸的數據未曾被第三方修改。

消息摘要是對原始數據按照一定算法進行計算得到的結果,它主要檢測原始數據是否被修改過。消息摘要與加密不同,加密是對原始數據進行變換,可以從變換後的數據中獲得原始數據,而消息摘要是從原始數據中獲得一部分信息,它比原始數據少得多,因此消息摘要可以看作是原始數據的指紋。

例:下面一段程序計算一段字符串的消息摘要

package com.messagedigest;

import java.security.*;

public class DigestPass {

public static void main(String[] args) throws Exception{

String str="Hello,I sent to you 80 yuan.";

MessageDigest md = MessageDigest.getInstance("MD5");//常用的有MD5,SHA算法等

md.update(str.getBytes("UTF-8"));//傳入原始字串

byte[] re = md.digest();//計算消息摘要放入byte數組中

//下面把消息摘要轉換為字符串

String result = "";

for(int i=0;i<re.length;i++){

result += Integer.toHexString((0x000000ff&re[i])|0xffffff00).substring(6);

}

System.out.println(result);

}

}

當我們有時需要對一個文件加密時,以上方式不再適用。

又例:下面一段程序計算從輸入(出)流中計算消息摘要。

package com.messagedigest;

import java.io.*;

import java.security.*;

public class DigestInput {

public static void main(String[] args) throws Exception{

String fileName = "test.txt";

MessageDigest md = MessageDigest.getInstance("MD5");

FileInputStream fin = new FileInputStream(fileName);

DigestInputStream din = new DigestInputStream(fin,md);//構造輸入流

//DigestOutputStream dout = new DigestOutputStream(fout,md);

//使用輸入(出)流可以自己控制何時開始和關閉計算摘要

//也可以不控制,將全過程計算

//初始時是從開始即開始計算,如我們可以開始時關閉,然後從某一部分開始,如下:

//din.on(false);

int b;

while((b=din.read())!=-1){

//做一些對文件的處理

//if(b=='$') din.on(true); //當遇到文件中的符號$時才開始計算

}

byte[] re = md.digest();//獲得消息摘要

//下面把消息摘要轉換為字符串

String result = "";

for(int i=0;i<re.length;i++){

result += Integer.toHexString((0x000000ff&re[i])|0xffffff00).substring(6);

}

System.out.println(result);

}

}

當A和B通信時,A將數據傳給B時,同時也將數據的消息摘要傳給B,B收到後可以用該消息摘要驗證A傳的消息是否正確。這時會產生問題,即若傳遞過程中別人修改了數據時,同時也修改了消息摘要。B就無法確認數據是否正確。消息驗證碼可以解決這一問題。

使用消息驗證碼的前提是 A和B雙方有一個共同的密鑰,這樣A可以將數據計算出來的消息摘要加密後發給B,以防止消息摘要被改。由於使用了共同的密鑰,所以稱為“驗證碼”。

例、下面的程序即可利用共同的密鑰來計算消息摘要的驗證碼

package com.mac;

import java.io.*;

import java.security.*;

import javax.crypto.*;

import javax.crypto.spec.*;

public class MyMac {

public static void main(String[] args) throws Exception{

//這是一個消息摘要串

String str="TestString";

//共同的密鑰編碼,這個可以通過其它算法計算出來

byte[] kb={11,105,-119,50,4,-105,16,38,-14,-111,21,-95,70,-15,76,-74,

67,-88,59,-71,55,-125,104,42};

//獲取共同的密鑰

SecretKeySpec k = new SecretKeySpec(kb,"HMACSHA1");

//獲取Mac對象

Mac m = Mac.getInstance("HmacMD5");

m.init(k);

m.update(str.getBytes("UTF-8"));

byte[] re = m.doFinal();//生成消息碼

//下面把消息碼轉換為字符串

String result = "";

for(int i=0;i<re.length;i++){

result += Integer.toHexString((0x000000ff&re[i])|0xffffff00).substring(6);

}

System.out.println(result);

}

}

使用以上兩種技術可以保證數據沒有經過改變,但接收者還無法確定數據是否確實是某個人發來的。盡管消息碼可以確定數據是某個有同樣密鑰的人發來的,但這要求雙方具有共享的密鑰,若有一組用戶共享,我們就無法確定數據的來源了。

數字簽名可以解決這一問題。數字簽名利用非對稱加密技術,發送者使用私鑰加密數據產生的消息摘要(簽名),接收者使用發送者的公鑰解密消息摘要以驗證簽名是否是某個人的。由於私鑰只有加密者才有,因此如果接收者用某個公鑰解密了某個消息摘要,就可以確定這段消息摘要必然是對應的私鑰持有者發來的。

使用數字簽名的前提是接收數據者能夠確信驗證簽名時(用發送者的私鑰加密消息摘要)所用的公鑰確實是某個人的 (因為有可能有人假告公鑰)。數字證書可以解決這個問題。

數字證書含有兩部分數據:一部分是對應主體(單位或個人)的信息,另一部分是這個主體所對應的公鑰。即數字證書保存了主體和它的公鑰的一一對應關系。同樣,數字證書也有可能被假造,如何判定數字證書的內容的真實性呢?所以,有效的數字證書必須經過權威 CA的簽名,即權威CA驗證數字證書的內容的真實性,然後再在數字證書上使用自己的私鑰簽名(相當於在證書加章確認)。

這樣,當用戶收到這樣的數字證書後,會用相應的權威 CA的公鑰驗證該證書的簽名(因為權威的CA的公鑰在操作系統中己經安裝)。根據非對稱加密的原理,如果該證書不是權威CA簽名的,將不能通過驗證,即該證書是不可靠的。

若通過驗證,即可證明此證書含的信息(發信人的公鑰和信息)是無誤的。於是可以信任該證書,便可以通過該證書內含的公鑰來確認數據確實是發送者發來的。

於是,雙方通信時, A把數據的消息摘要用自己的私鑰加密(即簽名),然後把自己的數字證書和數據及簽名後的消息摘要一起發送給B,B處查看A的數字證書,如果A的數字證書是經過權威CA驗證可靠的,便信任A,便可使用A的數字證書中附帶的A的公鑰解密消息摘要(這一過程同時確認了發送數據的人又可以解密消息摘要),然後通過解密後的消息摘要驗證數據是否正確無誤沒被修改。

利用這一原理,我們可以突破 java的applet小程序在浏覽器中的權限,由於默認的applet權限控制不允許它訪問操作系統級的一切。於是我們可以用我們數字證書來給applet簽名,然後客戶端收到該applet時,系統會自動查看給該applet簽名的數字證書並提供給終端用戶判定是否信認該數字證書,如果用戶信認,則該applet便有了訪問系統的權限。

二、 Java中的數字證書的生成及維護方法

Java中的keytool.exe可以用來創建數字證書,所有的數字證書是以一條一條(采用別名區別)的形式存入證書庫的中,證書庫中的一條證書包含該條證書的私鑰,公鑰和對應的數字證書的信息。證書庫中的一條證書可以導出數字證書文件,數字證書文件只包括主體信息和對應的公鑰。

每一個證書庫是一個文件組成,它有訪問密碼,在首次創建時,它會自動生成證書庫,並要求指定訪問證書庫的密碼。

在創建證書的的時候,需要填寫證書的一些信息和證書對應的私鑰密碼。這些信息包括 CN=xx,OU=xx,O=xx,L=xx,ST=xx,C=xx,它們的意思是:

CN(Common Name名字與姓氏)

OU(Organization Unit組織單位名稱)

O(Organization組織名稱)

L(Locality城市或區域名稱)

ST(State州或省份名稱)

C(Country國家名稱)

可以采用交互式讓工具提示輸入以上信息,也可以采用參數

-dname "CN=xx,OU=xx,O=xx,L=xx,ST=xx,C=xx"來自動創建。

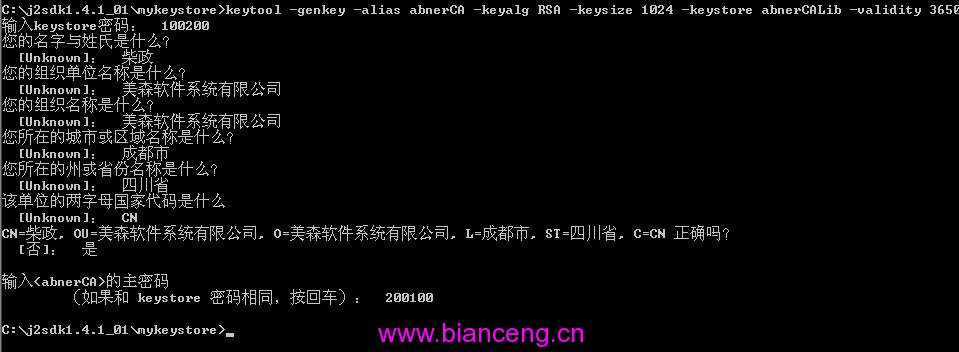

1、示例

如下所示一句采用交互式創建一個證書,指定證書庫為 abnerCALib,創建別名為abnerCA的一條證書,它指定用RSA算法生成,

且指定密鑰長度為 1024,證書有效期為3650天:

C:\j2sdk1.4.1_01\mykeystore>keytool -genkey -alias abnerCA -keyalg RSA -keysize 1024 -keystore abnerCALib -validity 3650

如下圖所示:

上圖中最後一步,我們輸入的是 CN,代表中國的縮寫,也可以直接輸入“中國”兩個字。

2、證書的操作方法

● 證書的顯示

如:

keytool –list –keystore abnerCALib

將顯示 abnerCALib證書庫的的所有證書列表:如下圖示:

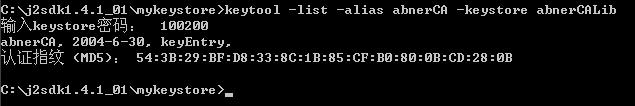

又如: keytool -list -alias abnerCA -keystore abnerCALib

將顯示 abnerCALib證書庫中別名為abnerCA的證書的信息。如下圖所示:

又如: keytool -list -v -alias abnerCA -keystore abnerCALib

將顯示證書的詳細信息( -v參數)如下圖所示:

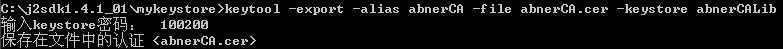

● 將證書導出到證書文件

如: keytool -export -alias abnerCA -file abnerCA.cer -keystore abnerCALib

將把證書庫 abnerCALib中的別名為abnerCA的證書導出到abnerCA.cer證書文件中,

它包含證書主體的信息及證書的公鑰,不包括私鑰,可以公開,如下圖所示 :

上面導出的證書文件是以二進制編碼文件,無法用文本編輯器正確顯示,因此不利用公布證書,可以加上 -rfc參數以一種可打印的編者編碼輸出。

如:

keytool -export -alias abnerCA -file abnerCA.cer -keystore abnerCALib -storepass 100200 –rfc

這個命令在命令行中指定了證書庫的訪問密碼,同時指定以可查看編碼的方式輸出。

3、通過證書文件查看證書的信息

通過命令 :keytool –printcert –file abnerCA.cer可以查看證書文件的信息。

也可以在 windows中雙擊產生的證書文件直接查看。

● 證書條目的刪除

keytool的命令行參數-delete可以刪除密鑰庫中的條目,如:

keytool -delete -alias abnerCA -keystore abnerCALib

這條命令將 abnerCALib庫中的abnerCA這一條證書刪除了。

● 證書條目口令的修改

如:

keytool –keypasswd –alias abnerCA –keystore abnerCALib

可以以交互的方式修改 abnerCALib證書庫中的條目為abnerCA的證書。

Keytool –keypasswd –alias abnerCA –keypass 123456 –new 200100 –storepass 1002 00 –keystore abnerCALib

這一行命令以非交互式的方式修改庫中別名為 abnerCA的證書的密碼為新密碼123456,行中的200100是指該條證書的原密碼, 1002 00是指證書庫的密碼。

三、數字證書的簽發(簽名)

我們在上面創建好了數字證書,但這些數字證書還沒有經過權威 CA的證實(即簽名)。一般情況下,我們需要將這些證書發送給權威的CA,並申請其簽名以確認數字證書讓客戶信任。

下面我們將模仿自己是一個權威的數字證書認證機構 CA,這個機構將采用自己的私鑰來簽發其它的證書。這個簽發過程是這樣的:我們自己是CA,我們自己有一個自簽的數字證書存入數字證書庫中。在數字證書庫中的這個我們的CA數字證書,它含有私鑰,公鑰和我們這個CA的主體信息。下面這一個指令可以創建一個CA的自簽的數字證書:

keytool –genkey –dname “CN=美森系統軟件有限公司,OU=美森系統軟件有限公司,O=美森系統軟件有限公司,L=成都市,ST=四川省,C=中國” –alias MissionCA –keyalg RSA –keysize 1024 –keystore abnerCALib –keypass 200100 –storepass 100200 –validity 3650

上面,我們在 abnerCALib這個數字證書庫中創建了一個別名為:missionCA、有效期為3650天、算法為RSA且密鑰長度為1024的數字證書,這條證書的私鑰密碼為:200100,證書庫的訪問密碼為:100200。這條別名為missionCA的證書代表我們自己的權威CA即:美森系統軟件有限公司這個權威CA。以後我們將用這個證書來簽名其它的數字證書。

現在我要給自己申請一個數字證書,我可以這麼做:先在數字證書庫中創建一條證書:

keytool –genkey –dname “CN=柴政,OU=美森系統軟件有限公司,O=美森系統軟件有限公司,L=成都市,ST=四川省,C=中國” –alias abnerCA –keyalg RSA –keysize 1024 –keystore abnerCALib –keypass 200100 –storepass 100200 –validity 3650

這樣創建了一個別名為 abnerCA的數字證書,我們可以將它導出為cer文件(見前)。

接著,我們可以用上一步生成的 CA的自簽證書來簽名我這個數字證書了。

CA簽名數字證書的過程需用以下程序來進行,這個程序是自解釋的:

package com.security;

import java.io.*;

import java.security.*;

import java.security.cert.*;

import java.util.*;

import java.math.*;

import sun.security.x509.*;

/**

* <p>Description: 該程序根據簽發者(CA)的證書信息(即CA的私鑰)來對被簽發者

* 的證書進行簽名,過程即是使用CA的證書和被簽證書來重構形成一個新的證書</p>

* @author abnerchai

* @version 1.0

*/

public class SignCert {

public static void main(String[] args) throws Exception{

char[] storepass = "100200".toCharArray();

//存放CA證書和被簽證書的證書庫的訪問密碼

char[] cakeypass = "200100".toCharArray();//CA數字證書條目的訪問密碼

String alias = "missionCA";

//CA證書在證書庫中的別名,這個CA的證書用來簽名其它的證書

String name = "abnerCALib";//存放CA證書和被簽證書的證書庫的名字

String newLib = "SignedLib";

//新證書庫的名字,如果需要將簽名後的證書放入新庫,這是新庫的名字

char[] newLibPass = "100200".toCharArray();//設置新庫的訪問密碼

String cerFileName = "abnerCA.cer";//被簽證書的證書文件名

String aliasName = "abnerCA";//被簽證書在證書庫中的alias別名

char[] namePass = "200100".toCharArray();

//被簽證書的條目在證書庫的私鑰密碼

int n =3; //被簽證書的有效期,以年為單位,以當前時間開始計算

int sn = 200406001;

//序列號可自己定義,這裡定義的意義為2004年6月簽發,是本年度CA簽發的第多少個以001計算,要求唯一

String afteraliasName = "abnerCA_Signed";

//簽名後新產生的被簽過名的證書在庫中的別名

char[] afterNewPass = "200100".toCharArray();

//簽名後新產生的被簽過名的證書在庫的條目的私鑰的密碼

//裝載證書庫

FileInputStream in = new FileInputStream(name);

KeyStore ks = KeyStore.getInstance("JKS");//JKS為證書庫的類型

ks.load(in,storepass);

//從證書庫中讀出簽發者(CA)的證書

java.security.cert.Certificate cl = ks.getCertificate(alias);

//讀出一個CA證書,這裡的l是字母l不是數據字1

PrivateKey privateKey = (PrivateKey)ks.getKey(alias,cakeypass);

//根據別名和證書密碼讀出CA證書的私鑰

in.close();

//從證書庫中讀出的簽發者(CA)的證書中提取簽發者的信息

byte[] encodl = cl.getEncoded();//提取證書的編碼,這裡是字母l不是數據字1

X509CertImpl cimpl = new X509CertImpl(encodl);

//這裡是字母l不是數據字1,根據證書的編碼創建X509CertImpl類型的對象

//根據上面的對象獲得X509CertInfo類型的對象,該對象封裝了證書的全部內容。

X509CertInfo cinfo_first =

(X509CertInfo)cimpl.get(X509CertImpl.NAME+"."+X509CertImpl.INFO);

//然後獲得X500Name類型的簽發者信息

X500Name issuer = (X500Name)

cinfo_first.get(X509CertInfo.SUBJECT+"."+CertificateIssuerName.DN_NAME);

//獲取待簽發的證書,即獲取被簽發者的證書

//可從密鑰庫中獲取,也可從導出的證書文件中獲取,這裡給出兩種方式 ////////////////////////////////////////////////////////////////////////

//方式一、采用從導出的cer文件中獲取 start

///////////////////////////////////////////////////////////////////////////////

/*

CertificateFactory cf = CertificateFactory.getInstance("X.509");

//X.509是使用最多的一種數字證書標准

FileInputStream in2 = new FileInputStream(cerFileName);//被簽證書文件

java.security.cert.Certificate c2 = cf.generateCertificate(in2);

//生成需要被簽的證書

in2.close();

byte[] encod2 = c2.getEncoded();

X509CertImpl cimp2 = new X509CertImpl(encod2);

//獲得被簽證書的詳細內容,然後根據這個證書生成新證書

X509CertInfo cinfo_second =

(X509CertInfo)cimp2.get(X509CertImpl.NAME+"."+X509CertImpl.INFO);

*/

///////////////////////////////////////////////////////////////////////////////

//end 方式一

///////////////////////////////////////////////////////////////////////////////

///////////////////////////////////////////////////////////////////////////////

//方式二、從證書庫中讀出被簽的證書 start

///////////////////////////////////////////////////////////////////////////////

java.security.cert.Certificate c3 = ks.getCertificate(aliasName);

//從證書庫中讀出被簽證書,然後生成新的證書

byte[] encod3 = c3.getEncoded();

X509CertImpl cimp3 = new X509CertImpl(encod3);

X509CertInfo cinfo_second =

(X509CertInfo)cimp3.get(X509CertImpl.NAME+"."+X509CertImpl.INFO); ///////////////////////////////////////////////////////////////////////////

//end方式二

/////////////////////////////////////////////////////////////////////////// //設置新證書的有效期,使之為當前向後n年有效,新證書的

//截止日期不能超過CA證書的有效日期

Date beginDate = new Date();

Calendar cal = Calendar.getInstance();

cal.setTime(beginDate);

cal.add(cal.YEAR,n);

Date endDate = cal.getTime();

CertificateValidity cv = new CertificateValidity(beginDate,endDate);

cinfo_second.set(X509CertInfo.VALIDITY,cv);

//設置新證書的序列號

CertificateSerialNumber csn = new CertificateSerialNumber(sn);

cinfo_second.set(X509CertInfo.SERIAL_NUMBER,csn);

//設置新證書的簽發者

cinfo_second.set(X509CertInfo.ISSUER+"."+CertificateIssuerName.DN_NAME,issuer);

//新的簽發者是CA的證書中讀出來的

//設置新證書的算法,指定CA簽名該證書所使用的算法為md5WithRSA

AlgorithmId algorithm = new AlgorithmId(AlgorithmId.md5WithRSAEncryption_oid);

cinfo_second.set(CertificateAlgorithmId.NAME+"."+

CertificateAlgorithmId.ALGORITHM,algorithm);

//創建新的簽名後的證書

X509CertImpl newcert = new X509CertImpl(cinfo_second);

//簽名,使用CA證書的私鑰進行簽名,簽名使用的算法為MD5WithRSA

newcert.sign(privateKey,"MD5WithRSA");//這樣便得到了經過CA簽名後的證書

//把新證書存入證書庫

//把新生成的證書存入一個新的證書庫,也可以存入原證書庫,

//存入新證書庫,則新證書庫中不僅包含原證書庫中的所有條目,

//而且新增加了一個這次產生的條目。注意,這時,新產生的簽名後的證書只

//包括公鑰和主體信息及簽名信息,不包括私鑰信息。這裡給出兩種方式。

///////////////////////////////////////////////////////////////////////////

//方式一:存入新密鑰庫

///////////////////////////////////////////////////////////////////////////

/*

ks.setCertificateEntry(afteraliasName,newcert);

FileOutputStream out = new FileOutputStream(newLib);

//存入新庫signedLib,並設置新庫的庫訪問密碼

ks.store(out,newLibPass);

out.close();

*/

///////////////////////////////////////////////////////////////////////////

//end 方式一

///////////////////////////////////////////////////////////////////////////

//也可以采用另外一種方式,存入原證書庫中

//存入原庫中,即在原證書庫中增加一條證書,這個證書是原證書經過簽名後的證書

//這個新證書含有私鑰和私鑰密碼

///////////////////////////////////////////////////////////////////////////

//方式二,存入原密鑰庫

///////////////////////////////////////////////////////////////////////////

//先在原庫中讀出被簽證書的私鑰

PrivateKey prk = (PrivateKey)ks.getKey(aliasName,namePass);

java.security.cert.Certificate[] cchain = {newcert};

//存入原來的庫,第二個參數為原證書的私鑰,第三個參數為新證書的私鑰密碼,第三個參數為新證書

ks.setKeyEntry(afteraliasName,prk,afterNewPass,cchain); //用新密鑰替代原來的沒有簽名的證書的密碼

FileOutputStream out2 = new FileOutputStream(name);

ks.store(out2,storepass);//存入原來的庫中,第二個參數為該庫的訪問密碼

///////////////////////////////////////////////////////////////////////////

//end 方式二

///////////////////////////////////////////////////////////////////////////

}

}

運行以上程序,即可運用 MissionCA證書來簽發abnerCA證書,運行後在abnerCALib中增加一條別名為abnerCA_Signed的數字證書,我們將它導出為cer文件(導出方法見前)。

至此,我們己經用 CA的證書以我們的數字證書簽名了。在windows中,雙擊導出的abnerCA_Signend.cer文件,出現如下圖所示:

上圖中證書信息一欄顯示“不能驗證該證書”,原因是因為,我們的這個數字證書的簽發者 missionCA證書沒有安裝到系統中。我們可以將證書庫中別名為missionCA的自簽數字證書導出為cer文件,然後安裝到系統中。再次查雙擊看此證書,如下圖所示:

到此,我們己經獲得了一個由我們自己的 CA簽名頒發的個人數字證書。並且將我們自己的CA證書安裝到系統中成為系統信任的根證書。於是,以後只要是由我們的這個CA證書簽名頒發的數字證書都會受到系統的信任。

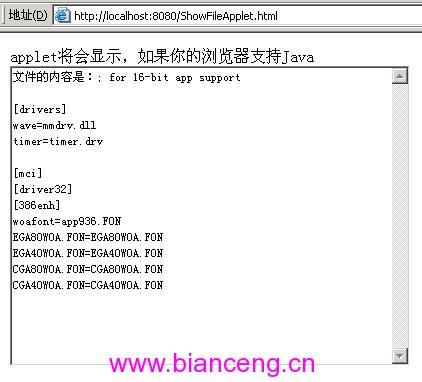

四、利用數字證書給 applet簽名

現在假設我們公司給 xx公司做一個項目,這個項目中需要用到applet,且這些applet需要特權以實現一些特殊的功能(如讀出客戶端用戶系統中C:\winNT\system.ini文件中的內容並顯示)。那麼我們可以頒發一個數字證書,並給這個數字證書簽名,然後用簽名後的這個數字證書來簽名我們的applet,使客戶信任。具體過程如下:

1、生成一個用於此項目簽名 applet 的數字證書,別名定為: mission_water

生成一個用於此項目簽名的數字證書如下:

keytool –genkey –dname “CN=美森軟件-水公司項目,OU=美森系統軟件有限公司,O=美森系統軟件有限公司,L=成都市,ST=四川省,C=中國” –alias Mission_Water –keyalg RSA –keysize 1024 –keystore abnerCALib –keypass 200100 –storepass 100200 –validity 3650

2、用我們的 CA(missinCA) 來簽發這個數字證書

然後,運行我們在前面第三節中給定的程序,注意:運行此程序前,請修改以下參數:

String cerFileName = "Mission_Water.cer";

String aliasName = "Mission_Water";

String afteraliasName = "Mission_Water_Signed";

然後運行,程序會在 abnerCALib證書庫中產生一個別名為:Mission_Water_Signed的數字證書,這個證書是經過我們的CA(MissionCA)簽發的。

下面,我們用以下指令導出這個證書:

keytool -export -alias Mission_Water_Signed -file Mission_Water_Signed.cer -keystore abnerCALib -rfc

會生成一個 Mission_Water_Signed.cer 文件。

3、用簽發後的數字證書來簽名我們的 applet

我們現在來做一個簡單的 applet,它的代碼如下:

package com.applet;

import java.awt.*;

import java.awt.event.*;

import java.applet.*;

import javax.swing.*;

import java.io.*;

public class ShowFileApplet extends JApplet {

private boolean isStandalone = false;

private String content = "文件的內容是:"; //自定義的提示信息

private String fileName = "C:\\WINNT\\system.ini";//讀出這個文件的內容

private TextArea ta = new TextArea(10,80);//自定義的輸出框

public String getParameter(String key, String def) {

return isStandalone ? System.getProperty(key, def) :

(getParameter(key) != null ? getParameter(key) : def);

}

public ShowFileApplet() {

}

public void init() {

try {

jbInit();

myInit();//自己定義的方法

}

catch(Exception e) {

e.printStackTrace();

}

}

private void jbInit() throws Exception {

this.setSize(new Dimension(400,300));

}

/**

* 自定義的初始化方法,讀入系統中的一個文件的內容並保存起來,然後,增加一個

* 可視化的輸出框

*/

private void myInit(){

String s;

BufferedReader in;

try {

in = new BufferedReader(new FileReader(fileName));

while ( (s = in.readLine()) != null) {

content +=s + "\n";

}

}catch (IOException ex) {

ex.printStackTrace();

}

System.out.println(content);

ta.setText(content);

getContentPane().add(ta);

}

/*

*重載的方法,輸出內容

**/

public void paint(Graphics g){

ta.setText(content);

}

public String getAppletInfo() {

return "Applet Information";

}

public String[][] getParameterInfo() {

return null;

}

//static initializer for setting look & feel

static {

try {

}

catch(Exception e) {

}

}

}

好了,這個 applet寫好了,下面我們來把這個applet編譯打包成jar文件。

編譯此 applet文件,會在當前目錄(當前目錄為classes目錄)下生成一個com\applet的目錄結構,在applet目錄下有一個ShowFileApplet.class,進入當前目錄,執行:

jar cvf myapplet.jar com/applet/*.*

於是在當前目錄下產生一個 myapplet.jar文件。

然後再在當前目錄(當前目錄為 classes目錄)下新建一個applet目錄,專門存放applet的jar文件,把前面生成的數字證書庫abnerCALib這個文件也copy到applet目錄下面來,同時把剛才生成的myapplet.jar文件也移到applet目錄下面來。然後進入該目錄執行:

jarsigner -keystore abnerCALib myapplet.jar Mission_Water_Signed

Enter Passphrase for keystore: 100200

Enter key password for Mission_Water_Signed: 200100

即用 Mission_Water_Signed這個我們的CA簽發的數字證書給這個applet簽名了。

4、運行我們的 applet

我們來寫一個 html文件來運行這個簽名後的applet,內容如下:

<!-- ShowFileApplet.html -->

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=GB2312">

<title>HTMLTestPage</title>

</head><body>

applet將會顯示,如果你的浏覽器支持Java<br>

<applet

archive = "./applet/myapplet.jar"

code = "com.applet.ShowFileApplet.class"

name = "TestApplet"

width = "400"

height = "300"

hspace = "0"

vspace = "0"

align = "middle"

>

</applet>

</body>

</html>

這個 HTML文件可以運行applet,但如果浏覽器不支持Java,即沒有安裝JRE,它不會提示用戶去下載安裝。我們可以用Java自帶的htmlconverter工具轉換一下這個HTML文件,轉換後的文件可以在支持JAVA2的浏覽器中(不管該浏覽器是否設置了使用java2運行applet,它都會在Java2環境中運行applet,如果浏覽器不支持Java2,則會自動下載所需的文件。

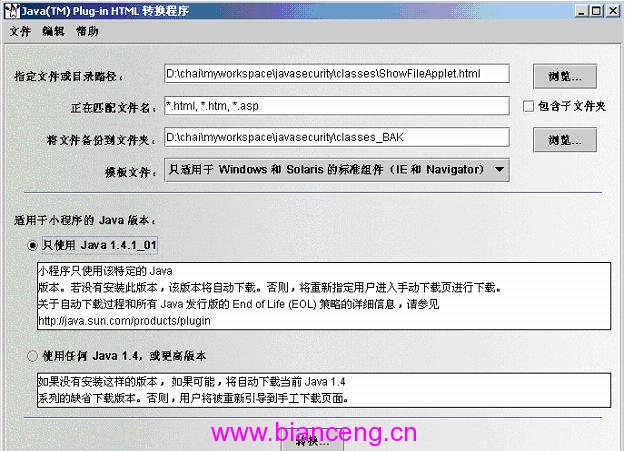

在 DOS方式下運行htmlconverter,彈出如下圖所示畫框,按圖中所示選擇剛才的那個HTML文件,如下圖所示:

點“轉換”,將會在當前目錄下生成一個 HTML文件,並把原來的HTML文件備份了。

生成後的 HTML文件內容如下所示:

<!-- ShowFileApplet.html -->

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=GB2312">

<title>HTMLTestPage</title>

</head>

<body>

applet將會顯示,如果你的浏覽器支持Java<br>

<OBJECT

classid = "clsid:CAFEEFAC-0014-0001-0001-ABCDEFFEDCBA"

codebase = "http://java.sun.com/products/plugin/autodl/jinstall-1_4_1_01-windows-i586.cab#Version=1,4,1,1"

WIDTH = "400" HEIGHT = "300" NAME = "TestApplet" ALIGN = "middle" VSPACE = "0" HSPACE = "0" >

<PARAM NAME = CODE VALUE = "com.applet.ShowFileApplet.class" >

<PARAM NAME = ARCHIVE VALUE = "./applet/myapplet.jar" >

<PARAM NAME = NAME VALUE = "TestApplet" >

<PARAM NAME = "type" VALUE = "application/x-java-applet;jpi-version=1.4.1_01">

<PARAM NAME = "scriptable" VALUE = "false">

<COMMENT>

<EMBED

type = "application/x-java-applet;jpi-version=1.4.1_01"

CODE = "com.applet.ShowFileApplet.class"

ARCHIVE = "./applet/myapplet.jar"

NAME = "TestApplet"

WIDTH = "400"

HEIGHT = "300"

ALIGN = "middle"

VSPACE = "0"

HSPACE = "0"

scriptable = false

pluginspage = "http://java.sun.com/products/plugin/index.html#download">

<NOEMBED>

</NOEMBED>

</EMBED>

</COMMENT>

</OBJECT>

</body>

</html>

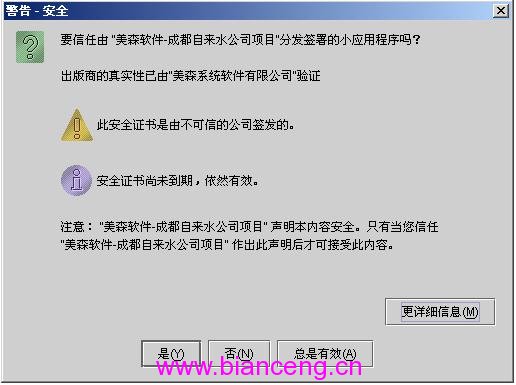

雙擊打開運行這個文件或把這個文件及 applet目錄發布到WEB Server中去,可以訪問運行這個applet。運行時,彈出如下圖所示對話框:

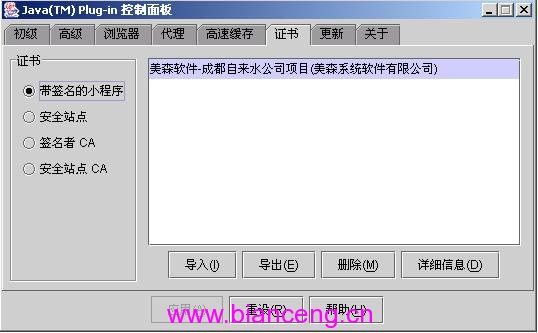

如果此時你點“是”,則在這次會話過程中,此 applet具有訪問本地文件系統的權限,但下次運行時還要提示此信息。如果你點“總是有效”則以後每次訪問此類含有由Mission_Water_Signed數字證書簽發的applet頁面,都不會再彈出此選擇框。因為:你選擇了總是有效,這樣,Java會在Java Plug-in中記錄這個信任的數字證書,除非你把Java Plug-in中記錄的這個信任證書刪除。在win2k中,可以在“控制面版”->Java Plug-in中看到。如下圖所示:

點選擇“總是有效”後,該程序運行的結果如下圖所示: