SQL Server 2012 身份驗證(Authentication)。本站提示廣大學習愛好者:(SQL Server 2012 身份驗證(Authentication))文章只能為提供參考,不一定能成為您想要的結果。以下是SQL Server 2012 身份驗證(Authentication)正文

在保密你的辦事器和數據,戒備以後龐雜的進擊,SQL Server有你須要的一切。但在你能有用應用這些平安功效前,你須要懂得你面臨的威逼和一些根本的平安概念。這篇文章供給了基本,是以你可以對SQL Server裡的平安功效充足應用,不消在面臨特定威逼,不克不及掩護你數據的功效上糟蹋時光。

身份驗證是驗證主體(須要拜訪SQL Server數據庫的用戶或過程,是宣稱是的人或物)的進程。主體須要獨一的身份,如許的話SQL Server可以決議主體有哪一個允許。在供給平安拜訪數據庫對象中,准確的身份驗證是必需的第一步。

SQL Server支撐身份驗證的兩個門路:Windows集成身份驗證和SQL Server身份驗證。你應用的門路取決於收集情況,運用法式拜訪數據庫的類型和這些運用法式的用戶類型。

在SQL Server裡在這2個類型之間設置裝備擺設身份驗證不是一個非此即彼的選擇(可以混雜應用)。你可以在任何兩個方法裡設置裝備擺設身份驗證:

只需能夠的話,微軟激烈推舉應用Windows身份驗證。Windows具有靠得住的驗證選項,包含暗碼戰略,但正真實的運用法式裡,Windows身份驗證其實不老是可行的。SQL Server身份驗證可以嵌入Windows驗證的一些功效,但它不太平安。

Windows身份驗證

假如你設置裝備擺設你的SQL Server在Windows身份驗證裡操作,SQL Server以為與Windows辦事器有信賴關系。當它們登錄到Windows裡時,SQL Server以為Windows曾經驗證用戶。然後SQL Server檢討用戶賬號,任何Windows組和任何SQL Server腳色,看用戶能否是其成員之一來決議用戶能否許可與各個SQL Server對象打交道。

與SQL Server身份驗證比,Windows身份驗證有許多優勢,包含:

用戶一次登錄便可,是以她不須要零丁登錄到SQL Server審計功效簡略化登錄治理暗碼戰略(在Windows Server 2003及後續版本)

Winows身份驗證的另外一個年夜優勢是你對Windows用戶和組的任何修正會主動在SQL Server裡失效,是以你不須要零丁治理它們。然後,假如你對Windows用戶做出的修正,它們此時恰好銜接到SQL Server,這些修正不會失效,直到下次用戶銜接到SQL Server才會失效。

設置裝備擺設SQL Server平安設置

當你裝置SQL Server時,你可以選擇SQL實例許可的驗證形式。裝置完成後你可以在SSMS裡的辦事器屬性對話框裡修正這個設置。這些設置實用於SQL Server實例裡的一切數據庫和其它對象。是以假如你須要為任何數據庫應用SQL Server身份驗證,你須要為辦事器設置為混雜形式。

插圖2.1顯示了在SSMS裡選擇了【平安性】頁的【辦事器屬性】對話框。為了翻開這個對話框,在對象閱讀器裡右擊辦事器實例名,從彈出的菜單裡選擇【屬性】,然後點擊【平安性】頁。經由過程點擊對應的單選框和點擊【肯定】提交修正,便可以修正驗證形式。

插圖2.1:為SQL Server實例設置裝備擺設驗證形式

添加一個Windows登錄

應用Windows身份驗證,你的用戶在能拜訪SQL Server前須要驗證Windows登錄賬號。然後你可以授與一個Windows組銜接到SQL Server,或許你可以授與允許給零丁的Windows用戶,假如你不想授與個人允許。

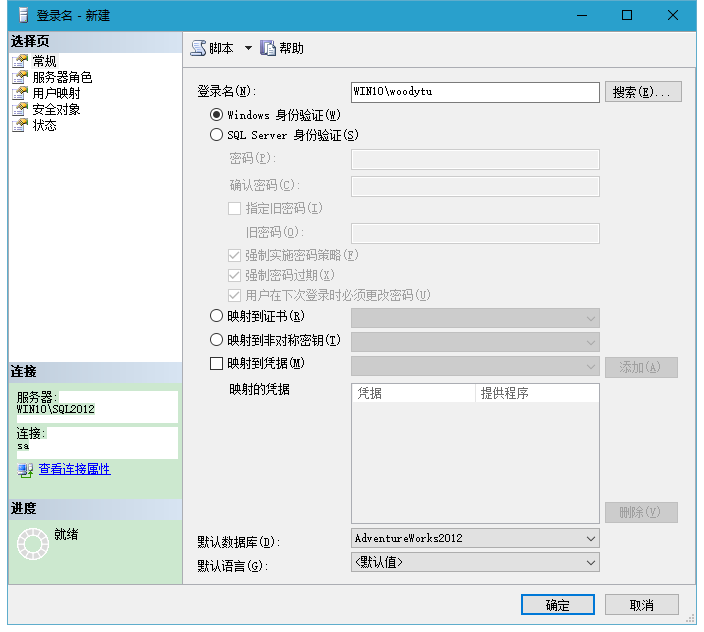

應用SSMS治理平安的一個利益是你可以同時設置裝備擺設登錄和數據庫拜訪。啟用Windows登錄到拜訪SQL Server和AdventureWorks2012數據庫。應用以下步調,並假定當地機械曾經界說了woodytu用戶。

1.翻開SSMS,確保對象閱讀器窗體可見,而且你曾經銜接到SQL Server實例

2.睜開辦事器對象的樹狀視圖,然後睜開【平安性】節點。你會看到如插圖2.2所示的多個子節點。

插圖2.2:辦事器對象閱讀器的平安性部門,你界說的登錄的處所

3.右擊【登錄名】節點,從彈出的菜單裡選擇【新建登錄名】來翻開【登錄名】——新的對話框

4.確保【Windows身份驗證】單選框曾經選擇

5.你可以用任何2種方法選擇Windows登錄。第一種方法是直接輸出域名或機械名,然後一個\和所應用的Windows登錄名。第二個方法,平日更簡略的方法點擊【搜刮】按鈕來翻開【選擇用戶或組】對話框。輸出用戶名,點擊【檢討稱號】來查找詳細的稱號。假如找到用戶,完全的名字在對話框裡湧現,如插圖2.3裡所示。點擊【肯定】選擇誰人用戶。

插圖2.3:找到一個Window登錄來添加到SQL Server

6.回到【登錄名-新建】對話框,設置AdventureWorks2012數據庫作為登錄的默許數據庫。當用戶銜接到辦事器且不指定命據庫時,這是用戶應用的數據庫。這不限制用戶只拜訪誰人數據庫。插圖2.4展現關於在WIN10的機械上Windows的登錄用戶woodytu,設置默許數據庫為示例數據庫AdventureWorks2012的登錄設置裝備擺設。

插圖2.4:【登錄名—新建】對話框啟用Windows登錄到拜訪SQL Server實例。

提醒:

毫不堅持默許數據庫為master數據庫。這個是慘重的經驗:銜接到辦事器,太輕易忘卻修正數據庫了。到時刻假如你運轉劇本在master數據庫上創立上百個數據庫對象,你會花年夜量的精神來工資刪除這些對象,清算master數據庫。

7.接上去,給用戶拜訪一個數據庫。從對話框的右邊清單裡選擇【用戶映照】頁。經由過程選擇數據庫名旁的選擇框授與用戶拜訪AdventureWorks2012數據庫。SQL Server主動映照用戶用異樣的用戶名到數據庫裡的用戶,如你在內外的第3列所見,假如你想要的話,可以修正用戶名。分派Sales作為用戶在數據庫裡默許的架構,可以在【默許架構】列裡輸出,或許點擊【...】按鈕從列內外選擇。對話框應當如插圖2.5所示。

插圖2.5:授與Windows登錄拜訪AdventureWorks2012數據庫

提醒:

為登錄設置默許數據庫和授與拜訪到數據庫之間是有差別的。當用戶登錄沒有指定命據庫時,默許數據庫指的是SQL Server測驗考試修正高低文到誰人數據庫。但這不授與在數據庫裡做任何事的任何允許,或許乃至許可拜訪到數據庫。這就是說分派用戶完整不克不及拜訪的數據庫是能夠的。一旦數據庫被拜訪了,為了讓用戶可以停止一些操作,你須要受權用戶允許。

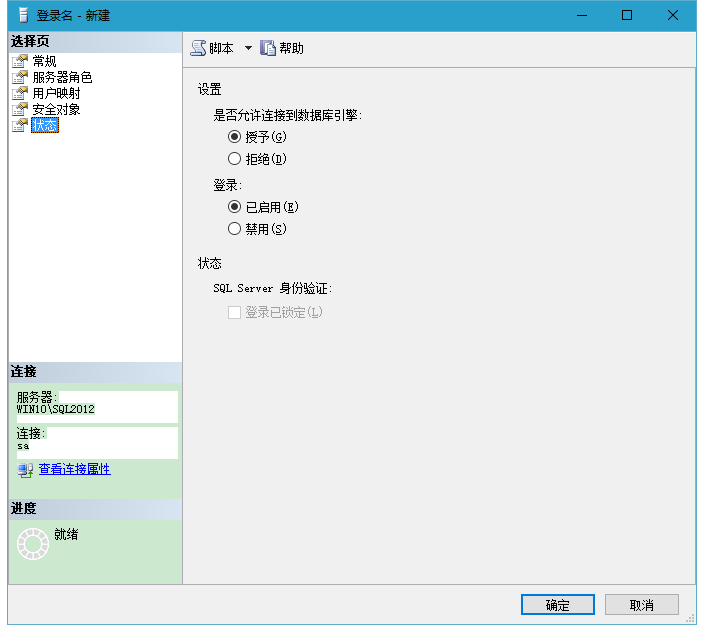

8.默許情形下,新的Windows登錄可以拜訪到辦事器。然則假如你想制止登錄拜訪辦事器,從【登錄名—新建】的右邊列表選擇【狀況】,勾選【謝絕】單選框。你也能夠經由過程選擇【制止】按鈕暫時禁用登錄。插圖2.6顯示了這些選項。

插圖2.6:授與和謝絕銜接到數據庫和暫時禁用登錄賬號選項點擊【肯定】創立用戶。

你也能夠在異樣的方法裡添加Windows組到SQL Server,組的任何成員也能夠拜訪數據庫辦事器,包含你給組的數據庫裡的任何對象 。

SQL Server身份驗證

當你應用SQL Server登錄作為驗證時,客戶端運用法式須要供給有用的用戶名和暗碼來銜接到數據庫。這些SQL Server登錄在SQL Server裡保留,與Windows有關。當在登錄時,假如沒有婚配的用戶名和暗碼,SQL Server拋失足誤,用戶不克不及拜訪數據庫。

雖然Windows身份驗證加倍平安,在一些情形也許你只能選擇SQL Server登錄來取代。關於簡略沒有普遍平安需求的運用法式,SQL Server身份驗證更輕易治理,它許可你防止Windows平安的龐雜。並且假如客戶端運轉在更老版本的Windows(比Windows 2000還老)或非Windows的操作體系,你必需應用SQL Server登錄。

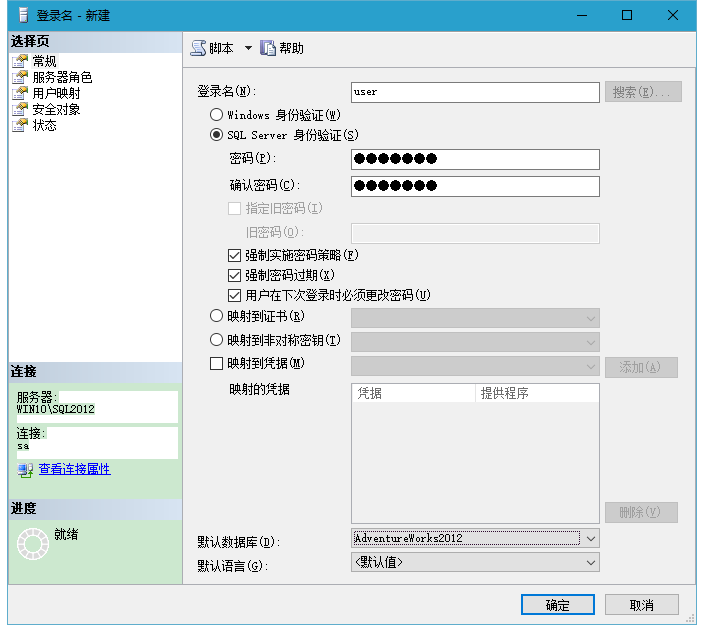

創立SQL Server登錄,應用和Windows登錄異樣的【登錄名-新建】對話框。但不是選擇Windows登錄,輸出沒有域名或機械名的用戶名,並供給暗碼。例如,插圖2.7顯示了若何創立一個新的SQL Server登錄user,把AdventureWorks2012作為他的默許數據庫。

插圖2.7:創立SQL Server登錄

關於用戶映照和狀況的一切其它選項的SQL Server登錄和Windows登錄是一樣的。

經由過程T-SQL的SQL Server登錄

你也能夠用T-SQL代碼來停止異樣的操作。在代碼2.1裡的Create Login代碼創立一個有微弱暗碼的SQL Server登錄Tudou。

CREATE LOGIN Tudou WITH PASSWORD = 'yBqyZIPT8}b]b[{5al0v';

GO

代碼2.1:應用T-SQL創立新的SQL Server登錄的代碼

然後,授與Tudou拜訪AdventureWorks2012數據庫,應用CREATE USER語句並分派默許的架構,如代碼2.2所示。

USE AdventureWorks2012; GO CREATE USER Tudou FOR LOGIN Tudou WITH DEFAULT_SCHEMA = HumanResources; GO

代碼2.2:用SQL Server登錄聯系關系創立數據庫用戶的代碼

提醒:

如第一篇,假如你想在當地SQL Server實例運轉它們的話,極可能你須要對代碼做些修改。在代碼2.2裡假定你曾經裝置了AdventureWorks2012數據庫。

像Windows登錄,你可以映照辦事器登錄Tudou到數據庫裡其它一些稱號。代碼2.3裡在AdventureWorks2012數據庫裡映照TudouZ到Tudou用戶。

DROP USER Tudou; GO CREATE USER TudouZ FOR LOGIN Tudou WITH DEFAULT_SCHEMA = HumanResources; GO

代碼2.3:刪除現存用戶增長用分歧登錄名的數據庫用戶名的代碼

嚴防sa登錄

假如你設置裝備擺設你的SQL Server支撐SQL Server登錄,有一個SQL Server內建的SQL Server登錄須要留心——sa登錄——在對象閱讀器裡的【平安性】節點,【登錄名】裡可以看到。sa或體系治理員,登錄是為了SQL Server的晚期版本的向後兼容性。sa登錄映照到sysadmin辦事器腳色,任何故sa登錄到SQL Server的任何人有完整的體系治理員權限,在全部SQL Server實例和一切外面的數據庫都有弗成撤消的權力。這切實其實是個壯大的登錄。

你不克不及修正或刪除sa登錄。當你裝置SQL Server的時刻,假如你選擇了混雜驗證形式,你會提醒為sa用戶輸出暗碼。沒有暗碼的話,任何人可以不輸暗碼直接以sa登錄,玩弄起“我來治理辦事器”。不消說,這是你讓你的用戶最初做的事。假如沒有其他體系治理員或忘卻了它們的Windows暗碼,應用sa登錄只是個後門。假如誰人產生的話,你須要新的治理員!

毫不要在運用法式裡應用sa登錄來拜訪數據庫。假如黑客拿到運用法式的掌握權,如許做的話會給黑客端的數據庫辦事器的治理權限。在晚期,這是黑入辦事器的最簡略辦法,是個恐怖的實例。相反,為運用法式設置一個自界說的Windows或SQL Server登錄來應用,給這個登錄來運轉法式的相對最小的必需允許(完成最小權限准繩)。

提醒:

現實上,你應當斟酌應用適才看到的登錄屬性對話框的【狀況】頁完整禁用sa登錄。那樣的話進擊者不克不及應用這個萬能登錄來掌握你的辦事器實例,不論你能否設置了強悍的sa暗碼。

暗碼戰略與履行

在SQL Server 2005之前的版本,關於可讓體系更平安,對體系治理員的強迫暗碼戰略,沒有一個簡略的辦法。例如,SQL Server米有方法強迫用戶創立最短長度、數字和其它字符混雜的強健暗碼。假如有人要用一個字母創立登錄的暗碼,你不克不及設置裝備擺設SQL Server來阻攔它。異樣,暗碼也沒辦法設置它按期過時,例如每三個月。一些人恰好看到了這個重要緣由,不應用SQL Server登錄。

SQL Server的比來版本可以嵌入Windows Server 2003及後續版本的暗碼戰略。暗碼照樣保留在SQL Server裡,但SQL Server挪用了NetValidatePasswordPolicy() Windows API辦法,這個是在Windows Server 2003初次引入的。這個API函數運用Windows暗碼戰略到Server登錄,前往一個值表現暗碼能否有用。當用戶創立,設置或重置暗碼時,SQL Server挪用這個函數。

你可以經由過程Windows掌握面板治理對象裡的當地暗碼戰略來界說Windows暗碼戰略。默許暗碼戰略部門如插圖2.8所示。這個小法式有自力的賬號鎖定戰略,如插圖2.9所示,當用戶測驗考試太多的掉敗登錄時失效。默許情形下,新裝置的Windows鎖定戰略是禁用的。

插圖2.8:Windows當地平安戰略小法式,顯示默許的暗碼戰略。

插圖2.9:Windows當地平安戰略小法式,顯示默許的賬號鎖定戰略。

下表列出默許值的暗碼戰略和它們若何運作的解釋。

種別 戰略名 默許值 解釋

暗碼戰略 強迫暗碼汗青 0個記住的暗碼 阻攔用途重用舊暗碼,例如在2個暗碼之間修正

暗碼長度最小值 0個字符 應用這個請求暗碼長度,讓它們很難破解

暗碼必需相符龐雜性請求 已禁用 至多6個字母或數字和其它字符,不包括用戶名

暗碼過時 暗碼最長應用刻日 42天 在用戶修正暗碼前的天數

暗碼最短應用刻日 0天 在許可用戶可以修正暗碼前的天數

賬戶鎖定戰略 賬戶鎖准時間 不實用 假如鎖定阈值啟用的話則鎖定

賬戶鎖定阈值 0次有效登錄 賬戶鎖定前掉敗登錄次數

重置賬戶鎖定計數器 不實用 重置掉敗登錄次數;

當鎖定阈值啟用的時刻啟用

表2.1:Windows暗碼戰略設置

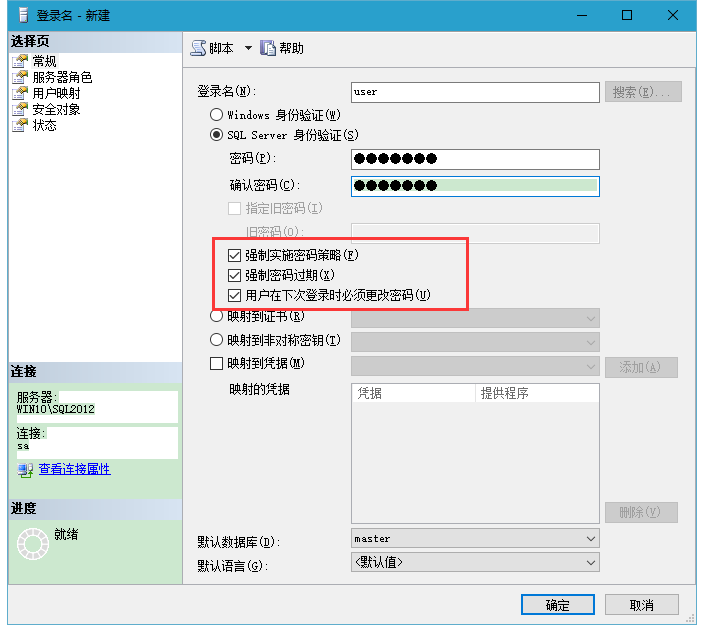

當你創立登錄的時刻,你可以啟用或禁用履行暗碼戰略。【登錄名-新建】對話框在登錄名下,在你創立SQL Server登錄的時刻,有個啟用部門,如插圖2.10所示。

插圖2.10:關於新的登錄履行暗碼戰略

當你應用T-SQL創立登錄的時刻,也能夠運用暗碼戰略。例如,假如你在Windows 2003 Server後後續版本上運轉SQL Server並啟用了暗碼戰略,代碼2.4會運轉掉敗。

USE master; GO CREATE LOGIN SIMPLEPWD WITH PASSWORD = 'SIMPLEPWD'; GO

代碼2.4:測驗考試創立違背暗碼戰略的登錄

這個代碼運轉掉敗的緣由是暗碼不克不及和用戶名一樣。

當你創立或修正登錄時,你可以掌握戰略。代碼2.5封閉了過時檢討和戰略。

ALTER LOGIN Tudou WITH PASSWORD = 'yBqyZIPT8}b]b[{5al0v',

CHECK_EXPIRATION = OFF, CHECK_POLICY = OFF;

代碼2.5:只對修正登錄來制止暗碼戰略的代碼(只對此次登錄)

CHECK_EXPIRATION選項掌握SQL Server檢討暗碼的戰略裡年紀,CHECK_POLICY運用到其他戰略。MUST_CHANGE選項履行用戶下次登錄必需修正暗碼。

假如用戶有太屢次數的掉敗登錄,跨越了賬號鎖定戰略的設置數,治理員可使用UNLOCK來重置,如代碼2.6所示。

ALTER LOGIN Tudou WITH PASSWORD = 'yBqyZIPT8}b]b[{5al0v' UNLOCK

代碼2.6:因為太多掉敗登錄而鎖定登錄,解鎖的代碼。

當你在Windows Server 2003之前的版本上運轉SQL Server,你可以啟用強迫暗碼戰略。但SQL Server默許應用至多6個字符的暗碼,暗碼裡不克不及包括你的用戶名,並且是年夜小寫字母,數字和其他字符的混雜體。你不克不及修正這些默許設置。但願望你不要這麼老的版本上運轉SQL Server,由於自那今後有了年夜的平安改良。

小結

在這篇SQL Server平安文章裡,你進修了SQL Server裡的多個驗證選項。Windows集成身份驗證是最平安的,但其實不是都是可行的,微軟多年來曾經讓SQL Server驗證加倍平安。然則假如你應用混雜驗證形式,不要忘卻給sa足夠強悍的暗碼,乃至停用它。異樣年夜多半對象,你都可使用SSMS裡的圖形界面或T-SQL來創立或修正它們。假如你在當下的Windows版本上運轉SQL Server,你可以將當地平安戰略嵌入暗碼戰略。

感激存眷!

原文鏈接:

http://www.sqlservercentral.com/articles/Stairway+Series/109975/