在Java 加密技術(九)中,我們使用自簽名證書完成了認證。接下來,我們使用第三方CA簽名機構完成證書簽名。

這裡我們使用thawte提供的測試用21天免費ca證書。

1.要在該網站上注明你的域名,這裡使用www.zlex.org作為測試用域名(請勿使用該域名作為你的域名地址,該域名受法律保護!請使用其他非注冊域名!)。

2.如果域名有效,你會收到郵件要求你訪問https://www.thawte.com/cgi/server/try.exe獲得ca證書。

3.復述密鑰庫的創建。

Shell代碼

keytool -genkey -alias www.zlex.org -keyalg RSA -keystore d:\zlex.keystore

在這裡我使用的密碼為 123456

控制台輸出:

Console代碼

輸入keystore密碼:

再次輸入新密碼:

您的名字與姓氏是什麼?

[Unknown]: www.zlex.org

您的組織單位名稱是什麼?

[Unknown]: zlex

您的組織名稱是什麼?

[Unknown]: zlex

您所在的城市或區域名稱是什麼?

[Unknown]: BJ

您所在的州或省份名稱是什麼?

[Unknown]: BJ

該單位的兩字母國家代碼是什麼

[Unknown]: CN

CN=www.zlex.org, OU=zlex, O=zlex, L=BJ, ST=BJ, C=CN 正確嗎?

[否]: Y

輸入<tomcat>的主密碼

(如果和 keystore 密碼相同,按回車):

再次輸入新密碼:

4.通過如下命令,從zlex.keystore中導出CA證書申請。

Shell代碼

keytool -certreq -alias www.zlex.org -file d:\zlex.csr -keystore d:\zlex.keystore -v

你會獲得zlex.csr文件,可以用記事本打開,內容如下格式:

Text代碼

-----BEGIN NEW CERTIFICATE REQUEST-----

MIIBnDCCAQUCAQAwXDELMAkGA1UEBhMCQ04xCzAJBgNVBAgTAkJKMQswCQYDVQQHEwJCSjENMAsG

A1UEChMEemxleDENMAsGA1UECxMEemxleDEVMBMGA1UEAxMMd3d3LnpsZXgub3JnMIGfMA0GCSqG

SIb3DQEBAQUAA4GNADCBiQKBgQCR6DXU9Mp+mCKO7cv9JPsj0n1Ec/GpM09qvhpgX3FNad/ZWSDc

vU77YXZSoF9hQp3w1LC+eeKgd2MlVpXTvbVwBNVd2HiQPp37ic6BUUjSaX8LHtCl7l0BIEye9qQ2

j8G0kak7e8ZA0s7nb3Ymq/K8BV7v0MQIdhIc1bifK9ZDewIDAQABoAAwDQYJKoZIhvcNAQEFBQAD

gYEAMA1r2fbZPtNx37U9TRwadCH2TZZecwKJS/hskNm6ryPKIAp9APWwAyj8WJHRBz5SpZM4zmYO

oMCI8BcnY2A4JP+R7/SwXTdH/xcg7NVghd9A2SCgqMpF7KMfc5dE3iygdiPu+UhY200Dvpjx8gmJ

1UbH3+nqMUyCrZgURFslOUY=

-----END NEW CERTIFICATE REQUEST-----

5.將上述文件內容拷貝到https://www.thawte.com/cgi/server/try.exe中,點擊next,獲得回應內容,這裡是p7b格式。

內容如下:

Text代碼

-----BEGIN PKCS7-----

MIIF3AYJKoZIhvcNAQcCoIIFzTCCBckCAQExADALBgkqhkiG9w0BBwGgggWxMIID

EDCCAnmgAwIBAgIQA/mx/pKoaB+KGX2hveFU9zANBgkqhkiG9w0BAQUFADCBhzEL

MAkGA1UEBhMCWkExIjAgBgNVBAgTGUZPUiBURVNUSU5HIFBVUlBPU0VTIE9OTFkx

HTAbBgNVBAoTFFRoYXd0ZSBDZXJ0aWZpY2F0aW9uMRcwFQYDVQQLEw5URVNUIFRF

U1QgVEVTVDEcMBoGA1UEAxMTVGhhd3RlIFRlc3QgQ0EgUm9vdDAeFw0wOTA1Mjgw

MDIxMzlaFw0wOTA2MTgwMDIxMzlaMFwxCzAJBgNVBAYTAkNOMQswCQYDVQQIEwJC

SjELMAkGA1UEBxMCQkoxDTALBgNVBAoTBHpsZXgxDTALBgNVBAsTBHpsZXgxFTAT

BgNVBAMTDHd3dy56bGV4Lm9yZzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEA

keg11PTKfpgiju3L/ST7I9J9RHPxqTNPar4aYF9xTWnf2Vkg3L1O+2F2UqBfYUKd

8NSwvnnioHdjJVaV0721cATVXdh4kD6d+4nOgVFI0ml/Cx7Qpe5dASBMnvakNo/B

tJGpO3vGQNLO5292JqvyvAVe79DECHYSHNW4nyvWQ3sCAwEAAaOBpjCBozAMBgNV

HRMBAf8EAjAAMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjBABgNVHR8E

OTA3MDWgM6Axhi9odHRwOi8vY3JsLnRoYXd0ZS5jb20vVGhhd3RlUHJlbWl1bVNl

cnZlckNBLmNybDAyBggrBgEFBQcBAQQmMCQwIgYIKwYBBQUHMAGGFmh0dHA6Ly9v

Y3NwLnRoYXd0ZS5jb20wDQYJKoZIhvcNAQEFBQADgYEATPuxZbtJJSPmXvfrr1yz

xqM06IwTZ6UU0lZRG7I0WufMjNMKdpn8hklUhE17mxAhGSpewLVVeLR7uzBLFkuC

X7wMXxhoYdJZtNai72izU6Rd1oknao7diahvRxPK4IuQ7y2oZ511/4T4vgY6iRAj

q4q76HhPJrVRL/sduaiu+gYwggKZMIICAqADAgECAgEAMA0GCSqGSIb3DQEBBAUA

MIGHMQswCQYDVQQGEwJaQTEiMCAGA1UECBMZRk9SIFRFU1RJTkcgUFVSUE9TRVMg

T05MWTEdMBsGA1UEChMUVGhhd3RlIENlcnRpZmljYXRpb24xFzAVBgNVBAsTDlRF

U1QgVEVTVCBURVNUMRwwGgYDVQQDExNUaGF3dGUgVGVzdCBDQSBSb290MB4XDTk2

MDgwMTAwMDAwMFoXDTIwMTIzMTIxNTk1OVowgYcxCzAJBgNVBAYTAlpBMSIwIAYD

VQQIExlGT1IgVEVTVElORyBQVVJQT1NFUyBPTkxZMR0wGwYDVQQKExRUaGF3dGUg

Q2VydGlmaWNhdGlvbjEXMBUGA1UECxMOVEVTVCBURVNUIFRFU1QxHDAaBgNVBAMT

E1RoYXd0ZSBUZXN0IENBIFJvb3QwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGB

ALV9kG+Os6x/DOhm+tKUQfzVMWGhE95sFmEtkMMTX2Zi4n6i6BvzoReJ5njzt1LF

cqu4EUk9Ji20egKKfmqRzmQFLP7+1niSdfJEUE7cKY40QoI99270PTrLjJeaMcCl

+AYl+kD+RL5BtuKKU3PurYcsCsre6aTvjMcqpTJOGeSPAgMBAAGjEzARMA8GA1Ud

EwEB/wQFMAMBAf8wDQYJKoZIhvcNAQEEBQADgYEAgozj7BkD9O8si2V0v+EZ/t7E

fz/LC8y6mD7IBUziHy5/53ymGAGLtyhXHvX+UIE6UWbHro3IqVkrmY5uC93Z2Wew

A/6edK3KFUcUikrLeewM7gmqsiASEKx2mKRKlu12jXyNS5tXrPWRDvUKtFC1uL9a

12rFAQS2BkIk7aU+ghYxAA==

-----END PKCS7-----

將其存儲為zlex.p7b

6.將由CA簽發的證書導入密鑰庫。

Shell代碼

keytool -import -trustcacerts -alias www.zlex.org -file d:\zlex.p7b -keystore d:\zlex.keystore -v

在這裡我使用的密碼為 123456

控制台輸出:

Console代碼

輸入keystore密碼:

回復中的最高級認證:

所有者:CN=Thawte Test CA Root, OU=TEST TEST TEST, O=Thawte Certification, ST=FOR

TESTING PURPOSES ONLY, C=ZA

簽發人:CN=Thawte Test CA Root, OU=TEST TEST TEST, O=Thawte Certification, ST=FOR

TESTING PURPOSES ONLY, C=ZA

序列號:0

有效期: Thu Aug 01 08:00:00 CST 1996 至Fri Jan 01 05:59:59 CST 2021

證書指紋:

MD5:5E:E0:0E:1D:17:B7:CA:A5:7D:36:D6:02:DF:4D:26:A4

SHA1:39:C6:9D:27:AF:DC:EB:47:D6:33:36:6A:B2:05:F1:47:A9:B4:DA:EA

簽名算法名稱:MD5withRSA

版本: 3

擴展:

#1: ObjectId: 2.5.29.19 Criticality=true

BasicConstraints:[

CA:true

PathLen:2147483647

]

... 是不可信的。 還是要安裝回復? [否]: Y

認證回復已安裝在 keystore中

[正在存儲 d:\zlex.keystore]

7.域名定位

將域名www.zlex.org定位到本機上。打開C:\Windows\System32\drivers\etc\hosts文件,將www.zlex.org綁定在本機上。在文件末尾追加127.0.0.1 www.zlex.org。現在通過地址欄訪問http://www.zlex.org,或者通過ping命令,如果能夠定位到本機,域名映射就搞定了。

8.配置server.xml

Xml代碼

<Connector

keystoreFile="conf/zlex.keystore"

keystorePass="123456"

truststoreFile="conf/zlex.keystore"

truststorePass="123456"

SSLEnabled="true"

URIEncoding="UTF-8"

clientAuth="false"

maxThreads="150"

port="443"

protocol="HTTP/1.1"

scheme="https"

secure="true"

sslProtocol="TLS" />

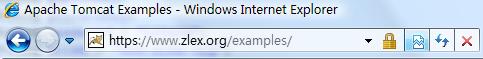

將文件zlex.keystore拷貝到tomcat的conf目錄下,重新啟動tomcat。訪問https://www.zlex.org/,我們發現聯網有些遲鈍。大約5秒鐘後,網頁正常顯示,同時有如下圖所示:

浏覽器驗證了該CA機構的有效性。

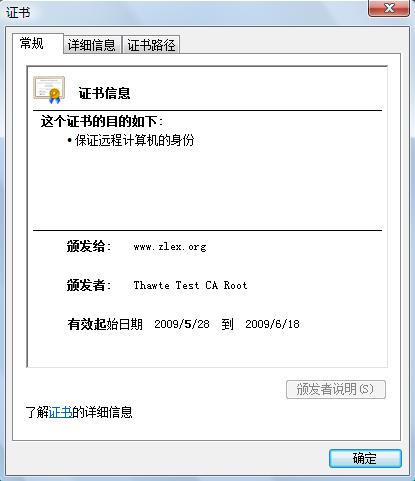

打開證書,如下圖所示:

調整測試類:

Java代碼

import static org.junit.Assert.*;

import java.io.DataInputStream;

import java.io.InputStream;

import java.net.URL;

import javax.net.ssl.HttpsURLConnection;

import org.junit.Test;

/**

*

* @author 梁棟

* @version 1.0

* @since 1.0

*/

public class CertificateCoderTest {

private String password = "123456";

private String alias = "www.zlex.org";

private String certificatePath = "d:/zlex.cer";

private String keyStorePath = "d:/zlex.keystore";

@Test

public void test() throws Exception {

System.err.println("公鑰加密——私鑰解密");

String inputStr = "Ceritifcate";

byte[] data = inputStr.getBytes();

byte[] encrypt = CertificateCoder.encryptByPublicKey(data,

certificatePath);

byte[] decrypt = CertificateCoder.decryptByPrivateKey(encrypt,

keyStorePath, alias, password);

String outputStr = new String(decrypt);

System.err.println("加密前: " + inputStr + "\n\r" + "解密後: " + outputStr);

// 驗證數據一致

assertArrayEquals(data, decrypt);

// 驗證證書有效

assertTrue(CertificateCoder.verifyCertificate(certificatePath));

}

@Test

public void testSign() throws Exception {

System.err.println("私鑰加密——公鑰解密");

String inputStr = "sign";

byte[] data = inputStr.getBytes();

byte[] encodedData = CertificateCoder.encryptByPrivateKey(data,

keyStorePath, alias, password);

byte[] decodedData = CertificateCoder.decryptByPublicKey(encodedData,

certificatePath);

String outputStr = new String(decodedData);

System.err.println("加密前: " + inputStr + "\n\r" + "解密後: " + outputStr);

assertEquals(inputStr, outputStr);

System.err.println("私鑰簽名——公鑰驗證簽名");

// 產生簽名

String sign = CertificateCoder.sign(encodedData, keyStorePath, alias,

password);

System.err.println("簽名:\r" + sign);

// 驗證簽名

boolean status = CertificateCoder.verify(encodedData, sign,

certificatePath);

System.err.println("狀態:\r" + status);

assertTrue(status);

}

@Test

public void testHttps() throws Exception {

URL url = new URL("https://www.zlex.org/examples/");

HttpsURLConnection conn = (HttpsURLConnection) url.openConnection();

conn.setDoInput(true);

conn.setDoOutput(true);

CertificateCoder.configSSLSocketFactory(conn, password, keyStorePath,

keyStorePath);

InputStream is = conn.getInputStream();

int length = conn.getContentLength();

DataInputStream dis = new DataInputStream(is);

byte[] data = new byte[length];

dis.readFully(data);

dis.close();

conn.disconnect();

System.err.println(new String(data));

}

}

再次執行,驗證通過!

由此,我們了基於SSL協議的認證過程。測試類的testHttps方法模擬了一次浏覽器的HTTPS訪問。