SQL Server 2008引入透明數據加密(Transparent Data Encryption),即TDE,它允許你完全無需修改應用程序代碼而對整個數據庫加密。當一個用戶數據庫可用且已啟用TDE時,在寫入到磁盤時在頁級實現加密。在數據頁讀入內存時解密。如果數據庫文件或數據庫備份被盜,沒有用來加密的原始證書將無法訪問。這幾乎是SQL Server2008安全選項中最激動人心的功能了,有了它,我們至少可以將一些初級的惡意窺視拒之見外。

下面的兩個例子將展示如何啟用和維護透明數據加密。

示例一、啟用透明加密(TDE)

- /********************TDE**************** ****************/

- USE Master

- GO

- --------刪除舊主密鑰**********************

- --------Drop master Key

- --------go

- --創建主密鑰**********************

- Create MASTER KEY ENCRYPTION

- BY PASSWORD = 'B19ACE32-AB68-4589-81AE-010E9092FC6B'

- GO

- --創建證書,用於透明數據加密**********************

- CREATE CERTIFICATE TDE_Server_Certificate

- WITH SUBJECT = 'Server-level cert for TDE'

- GO

- USE DB_Encrypt_Demo

- GO

- --第一步:現在開始透明加密**********************

- CREATE DATABASE ENCRYPTION KEY--創建數據庫加密密鑰

- WITH ALGORITHM = TRIPLE_DES_3KEY--加密方式

- ENCRYPTION BY SERVER CERTIFICATE TDE_Server_Certificate--使用服務器級證書加密

- GO

- /*

- Warning: The certificate used for encrypting the database encryption key

- has not been backed up.

- You should immediately back up the certificate and the private key

- associated with the certificate.

- If the certificate ever becomes unavailable or

- if you must restore or attach the database on another server,

- you must have backups of both the certificate and the private key

- or you will not be able to open the database.

- */

- --第二步:打開加密開關**********************

- ALTER DATABASE DB_Encrypt_Demo

- SET ENCRYPTION ON

- GO

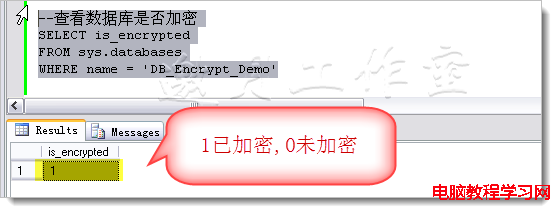

- --查看數據庫是否加密

- SELECT is_encrypted

- FROM sys.databases

- WHERE name = 'DB_Encrypt_Demo'

注意:一旦在數據庫應用了加密,應該立刻備份服務器級證書!

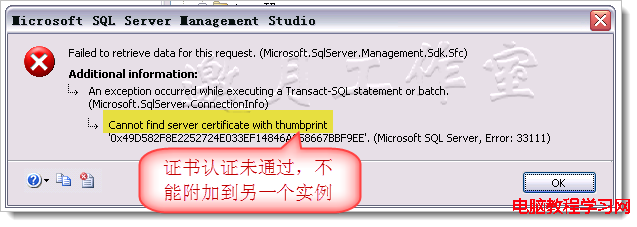

沒有加密DEK的證書,該數據庫將無法打開,附加到別的服務器也無法使用,數據庫文件亦不會被Hack。如果一個DBA想要合法地將數據庫從一個SQL Server實例移動到另一個SQL Server實例,那麼她應該首先備份服務器級證書,然後在新的SQL Server實例中創建證書。此時可以合法地備份、還原數據庫或附加數據及日志文件。

示例二、管理和移除透明加密(TDE)

- USE DB_Encrypt_Demo

- GO

- --修改加密算法

- ALTER DATABASE ENCRYPTION KEY

- REGENERATE WITH ALGORITHM = AES_128

- Go

- SELECT DB_NAME(database_id) databasenm,

- CASE encryption_state

- WHEN 0 THEN 'No encryption'

- WHEN 1 THEN 'Unencrypted'

- WHEN 2 THEN 'Encryption in progress'

- WHEN 3 THEN 'Encrypted'

- WHEN 4 THEN 'Key change in progress'

- WHEN 5 THEN 'Decryption in progress'

- END encryption_state,

- key_algorithm,

- key_length

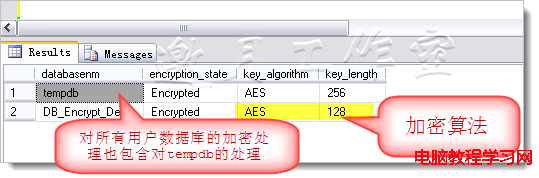

- FROM sys.dm_database_encryption_keys

- /*

- 對所有用戶數據庫的加密處理也包含對tempdb的處理

- databasenm encryption_state key_algorithm key_length

- tempdb Encrypted AES 256

- DB_Encrypt_Demo Encrypted AES 128

- */

注意:對所有用戶數據庫的加密處理也包含對tempdb的處理

除了更改DEK的算法,我們也可以更改用來加密DEK的服務器級證書(該證書應該定期更改)

- USE master

- GO

- CREATE CERTIFICATE TDE_Server_Certificate_V2

- WITH SUBJECT = 'Server-level cert for TDE V2'

- GO

- USE DB_Encrypt_Demo

- GO

- ALTER DATABASE ENCRYPTION KEY

- ENCRYPTION BY SERVER CERTIFICATE TDE_Server_Certificate_V2--用新證書修改DEK

- --移除數據庫透明加密

- ALTER DATABASE DB_Encrypt_Demo

- SET ENCRYPTION OFF

- GO

- --移除TDE後,可以刪除DEK

- USE DB_Encrypt_Demo

- GO

- Drop DATABASE ENCRYPTION KEY

- Go

注意:如果刪除DEK是SQL Server實例中最後一個使用TDE的用戶定義數據庫,在SQL Server實例重啟後,tempdb也將變為不加密的狀態。